이번에는 33번 문제를 풀어보도록 하죠.

Webhacking.kr

Index Welcome Stranger! Notice(en) [2019-08-18] In the process of receiving service, some loss of data has been observed. For example, in very few accounts there may be a truncation of the last one letter of an userid. If userid contains multibyte characte

webhacking.kr

이번 문제는 그냥 단계별로 계속 문제를 풀면 됩니다.

소스코드를 보니 get방식으로 get에 hehe라는 문제를 넣으면 되네요.

성공. 다음 레벨로 가죠!

또 비슷합니다.

이번에는 post 방식으로 보내면 되겠네요.

post방식은 이 사이트 내에서 사용할 수 없으니... 1레벨에서 다시 올라와야겠습니다.

이렇게 html에 입력해주게 되면.

1레벨에 버튼이 하나 생기게 됩니다. 저 버튼을 통해 넘어가면??

다음 레벨에도 next가 있게 됩니다.

이제 3레벨로 넘어가죠!

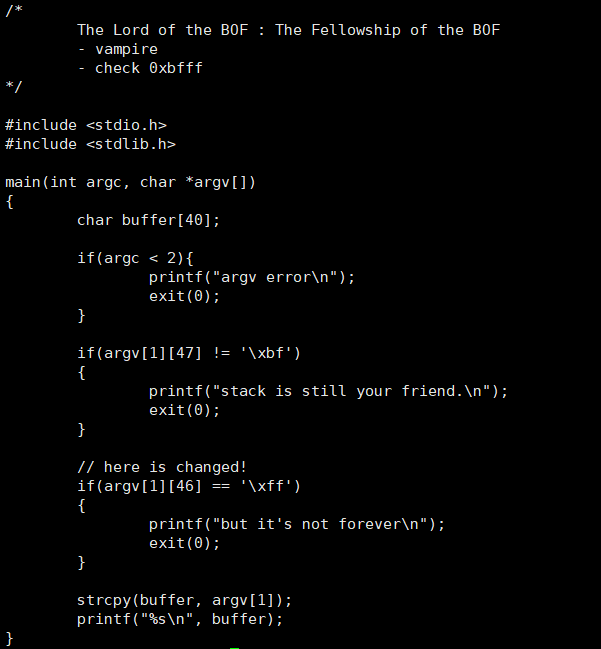

이 코드가 보입니다.

$_SERVER['REMOTE_ADDR']이 myip로 get방식으로 들어가야 한다고 합니다.

$_SERVER['REMOTE_ADDR']는 ip를 나타내는 변수이기 때문에 우리의 ip를 찾아서 get 방식으로 넣어주면 됩니다.

깔끔하게 다음으로 넘어갑시다.

힌트를 주네요... 소스코드를 확인합시다.

힌트는 time()함수의 값이고, password 변수에 md5로 인코딩된 time()함수의 값이 있어야한다고 합니다.

time()함수는 현재 시간을 타임스탬프 방식으로 나타내는 함수입니다. 그래서 hint가 저렇게 이상한 숫자로 나오죠.

계속 새로고침하면서 보면 1초마다 값이 1씩 커지게 됩니다.

get함수에 미래에 도달할 시간을 md5로 인코딩해서 넣고 그 시간이 될 때까지 대기를 타주도록 해보겠습니다.

성공... 한 10번 시도한거같네요... 값을 넣어도 next가 안나와 ㅠㅜ

다음 5번 문제...

ㅎㅎ... 하기싫지만 해야합니다...

앞서 푼 문제들처럼 get post를 주고 넘어가줍시다.

쿠키까지 넣어주고 새로고침 하면 됩니다...

6번문제...

와... 진짜 귀찮네요 ㅠㅜ

해줍시다... 쿠키도 넣어주고...

OK..! 이거 듣기로는 10번까지 있다고 하던데... ㅠㅜ

7번문제...

이번에는 사알짝 신박해졌습니다. '.'을 공백으로 치환해주면 됩니다. ㅎㅎ

성공... 참고로

$_GET[$_SERVER['REMOTE_ADDR']] == $_SERVER['REMOTE_ADDR']이기 때문에 $_SERVER['REMOTE_ADDR']에 해당하는 ip주소에 .을 다 빼고 get 안이랑 우항이랑 같은걸로 입력해주시면 됩니다.

8번!

오호...

만약 addr에 아무것도 입력이 되지 않는다면 자신의 ip를 입력한다고 합니다.

그러면 addr에 127.0.0.1을 주면 될 것 같네요.

빠르게!!

9번문제!

계산문제네요..?

chr이 아스키코드를 문자로 바꾸는 거니까...

아스키코드 97에 해당하는 문자부터 99 101 103 105... 121까지 바꿔서 넣으면 되겠습니다.

a c e g i k m o q s u w y 이걸 입력하면 됩답니다.

짜잔...

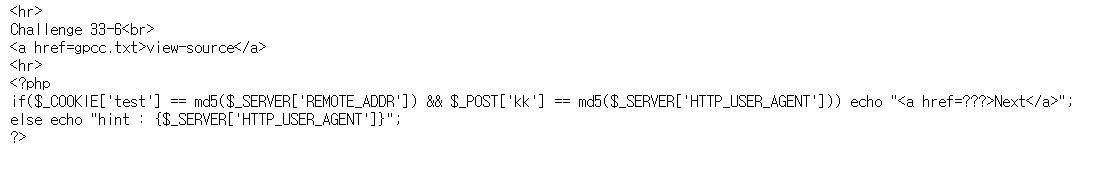

마지막 대망의 10번...

뭔데 짜증나게 생겼을까요...

ip 변수에 제 ip가 입력되고.

ip의 길이가 15니까 0부터 15까지 총 16번동안 ip의 값에서 각 숫자에 해당하는 값을 아스키코드로 바꿔줍니다.

ip에서 .을 없애주고.

substr이 문장에서 어느 지점부터 몇개를 추출하는거니까 ip에서 10개문자를 빼서 ip에 다시 넣어주고.

값에 2를 곱한 값을 answer에 넣고.

값에 2를 나눈 값을 answer에 넣고.

또 .을 answer에서 없애준 뒤에.

answerip/[answer변수값}_[ip변수값].php 파일을 열고.

f에 뭘 적고

닫네요..?

뭔지 모르겠네...

일단 저 파일을 계산해서 열어봅시다...

귀찮으니까... 제 컴퓨터에서 계산할래요...

PHPTESTER - Test PHP code online

This application is free so please don't break it! Contact :phptester.net@gmail.com Dear Hacker you don't need to hack this free website to prove that you are very good!!!! Updates: I'm trying a new approche, PHP 7.1 to 7.4 version added but still in test

phptester.net

대충 이런곳에서 코드를 넣고 하겠습니다.

<?php

$ip = "ip주소를 입력해주세여";

for($i=0;$i<=strlen($ip);$i++) $ip=str_replace($i,ord($i),$ip);

$ip=str_replace(".","",$ip);

$ip=substr($ip,0,10);

$answer = $ip*2;

$answer = $ip/2;

$answer = str_replace(".","",$answer);

echo "answerip/{$answer}_{$ip}.php";ip주소를 입력하고 하시면 됩니다!

휴우... 다른거 4문제정도 풀 시간을 여기에 쏟았네요... 그래도 풀었으니 기분은 좋아요 :) ㅎㅎ

'Hacking-기초 > [WEB] Webhacking.kr' 카테고리의 다른 글

| Webhacking.kr 54번 [100] (0) | 2020.08.16 |

|---|---|

| Webhacking.kr 10번 [250] (0) | 2020.08.16 |

| Webhacking.kr 32번 [150] (0) | 2020.05.22 |

| 드디어...사이트에 댓글을... (0) | 2020.05.21 |

| Webhacking.kr 19번 [150] (0) | 2020.05.21 |