level4에 왔다...

백도어요? ㄷㄷㄷ

누군가 /etc/xinetd.d에 백도어를 심어놓았다.!

라고 하네요...

뭔지 모르겠으니 일단 저 폴더로 가보죠.

backdoor 파일이 level4로 있네요..?

아스키 파일이어서 열어보니까 service finger 에 대한 정보가 있네요.

아직 백도어가 뭔지도 잘 모르겠고...

finger가 뭔지도 모르겠으니...

찾아보겠습니다!

백도어란?

말 그래도 용어는 뒷문입니다. 집 주인도 모르는 땅굴을 미리 파두는 것이죠.

정상적이라면 아이디와 비밀번호를 통해 권한을 얻고 그 권한으로 어떤 파일을 실행하는 것이지만, 이 백도어를 사용한다면 이 과정을 모두 건너뛰고 권한을 가질 수 있습니다.

말 그대로 집을 뚫을 수 있다는 것이죠.

finger란?

사용자의 등록 정보를 얻을 수 있는 명령어입니다.

UID

사용자명

홈디렉토리위치

기본사용쉘

현재로그인정보

등등

이런 정보를 얻어올 수 있다고 합니다.

이걸 가지고 어떻게 문제를 풀 수 있냐?

레벨 해킹

음 ftz 정말 도움이 많이 되는것 같습니다. 이번에 level4풀면서 검색도 많이 해보고 하면서 하니까 문제도 이해되고 리눅스에 점점 익숙해져 가는것 같습니다. 일단 다른분들을 위해 제가 알아낸

www.hackerschool.org

여기를 보시는게 가장 편할 것 같습니다...

이 글을 보기 전까지는 뭔지 모르고 finger 계속 방황하다가 풀었습니다... 꼭 보세요!

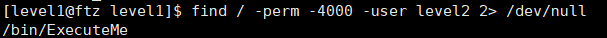

아무튼 위의 사진을 다시 끌어서 보면 finger 명령어를 사용하면 이것 토대로 실행하게 되는데, level5의 권한으로 /home/level4/tmp/backdoor 을 실행한다고 합니다.

그러니 저 디렉토리로 한번 이동해서 파일이 있는지 확인해보죠!

아무것도 없네요!

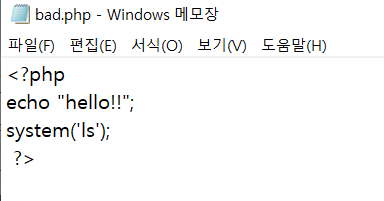

그러면 직접 system 명령어가 들어가 있는 c 프로그램을 만들고 컴파일을 해줍시다!

이렇게요

이러고 backdoor라는 파일로 컴파일해주면?

이렇게 되고 finger 명령어를 실행해주면?

그냥 파일을 실행시켜줬더니 level4의 패스워드가 나오고 finger을 통해서 실행해줬더니 level5의 패스워드가 나왔습니다!

이게 뭐한건지 아직도 잘 모르겠네요...

finger 명령어에 대해서는 이해를 했지만 어떻게 실행되는 원리인지는 잘 모르겠습니다...

나중에 공부해봐야겠네요.

끄읕

'Hacking-기초 > [PWN] FTZ' 카테고리의 다른 글

| Free Training Zone (6) level6 → level7 (0) | 2020.07.08 |

|---|---|

| Free Training Zone (5) level5 → level6 (0) | 2020.07.08 |

| Free Training Zone (3) level3 → level4 (0) | 2020.07.08 |

| Free Training Zone (2) level2 → level3 (0) | 2020.07.08 |

| Free Training Zone (1) level1 → level2 (0) | 2020.07.02 |